Атака на WASP.kz или просто - Пятница 13

Порою простое кроется в сложном и наоборот... иногда сайт просто притормаживает, а иногда он просто подвергается атаке, слепой и беспощадной...

Как я спасал WASP.kz от атаки ботов...

Досадное стечение обстоятельств и сайт WASP.kz имел проблемы с доступностью в течении трех дней (с 3 часов ночи пятницы 13)... Посещаемость естественно резко упала, почти на 50%...

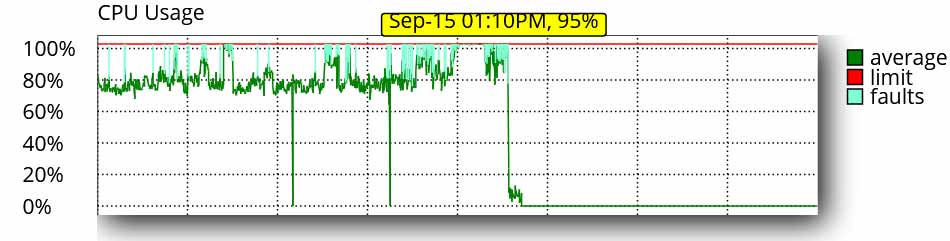

Смотрим на хостинге использование ресурсов, ага: Ваш сайт достиг лимитов ресурсов в течение последних 24 часов... это тоже самое, что ошибка 508 Достигнут предел ресурсов...

Смотрим на хостинге использование ресурсов, ага: Ваш сайт достиг лимитов ресурсов в течение последних 24 часов... это тоже самое, что ошибка 508 Достигнут предел ресурсов...

Как видим, нагрузка на CPU дошла до критического состояния. Прочие параметры не затронуты.

Как понятно, анализируя статистику - наплыва посетителей нет, наоборот... однако наблюдается рост просмотров, впрочем, не такой и большой, чтобы так процессор на сервере серьезно загружать.

Сайт не использует какие-то тяжелые скрипты и контента тяжкого на нем нет... Да, в июле сайт был взломан, но вроде бы все обошлось... Именно в этой связи и был удален удобный и функциональный плагин на Форум, он имел серьезную уязвимость (SQL инъекция), также была обновлена часть файлов движка. Насколько это действенно - мне не известно.

Идем на хостинг и смотрим логи. Они нам дали разгадку. Сайт подвергался атаке с двух украинский ip-адресов. Не думаю, что сайт WASP.kz заинтересовал какие-то спецслужбы - не тот калибр... (как говорится - не льсти себе понапрасну). Ничего здесь нет интересного для них, и никакой политики - так, бытовое ворчание, кухонного уровня.

Скорее всего, сайт просто сканировали (краулинг) - либо в поисках очевидных уязвимостей, а может просто копировали. Ну, сталкивался с умышленными действиями, когда один "злой человек" (он же редиска), специально запускал программку, которая нагружала сервер по самые уши - таким образом, он портил мне кровь по своим личным мотивам. Пришлось блокировать его по IP-адресу в Настройках Apache и nginx для wasp.kz (это работает, если айпишник статичный).

Но была и еще одна причина, известная многим владельцам сайтов - боты...

К счастью, анализ показал, что на мой сайт "напали" всего лишь MJ12bot и Amazonbot... причем, запрет в robots.txt не работает - он ведь просто рекомендует.

Как понятно, анализируя статистику - наплыва посетителей нет, наоборот... однако наблюдается рост просмотров, впрочем, не такой и большой, чтобы так процессор на сервере серьезно загружать.

Сайт не использует какие-то тяжелые скрипты и контента тяжкого на нем нет... Да, в июле сайт был взломан, но вроде бы все обошлось... Именно в этой связи и был удален удобный и функциональный плагин на Форум, он имел серьезную уязвимость (SQL инъекция), также была обновлена часть файлов движка. Насколько это действенно - мне не известно.

Идем на хостинг и смотрим логи. Они нам дали разгадку. Сайт подвергался атаке с двух украинский ip-адресов. Не думаю, что сайт WASP.kz заинтересовал какие-то спецслужбы - не тот калибр... (как говорится - не льсти себе понапрасну). Ничего здесь нет интересного для них, и никакой политики - так, бытовое ворчание, кухонного уровня.

Скорее всего, сайт просто сканировали (краулинг) - либо в поисках очевидных уязвимостей, а может просто копировали. Ну, сталкивался с умышленными действиями, когда один "злой человек" (он же редиска), специально запускал программку, которая нагружала сервер по самые уши - таким образом, он портил мне кровь по своим личным мотивам. Пришлось блокировать его по IP-адресу в Настройках Apache и nginx для wasp.kz (это работает, если айпишник статичный).

Но была и еще одна причина, известная многим владельцам сайтов - боты...

К счастью, анализ показал, что на мой сайт "напали" всего лишь MJ12bot и Amazonbot... причем, запрет в robots.txt не работает - он ведь просто рекомендует.

User-agent: Amazonbot

Disallow: /

User-agent: MJ12bot

Disallow: /

Но запрет в .htaccess утихомирил этих злодеев.

SetEnvIfNoCase User-Agent "Amazonbot|MJ12bot" blocked_bot

Order Allow,Deny

Allow from all

Deny from env=blocked_bot

Итак, Пятница 13 принесла свои неприятности, и пока превышенный лимит действует. Хоть нагрузка с сервера и убрана. Но, как говорится - Продолжение следует...

Спрячь за железным файрволлом девчонку - выкраду вместе с файрволлом!

Спрячь за железным файрволлом девчонку - выкраду вместе с файрволлом!

Михаил Дмитриенко, специально для UZZER.ru

Алма-Ата

***

Admin-uzzer September 15 2024 188 прочтений

0 комментариев

Печать

Комментариев нет.